SQL注入各种靶场训练

本文最后更新于:2024年5月6日 晚上

[TOC]

Pikachu

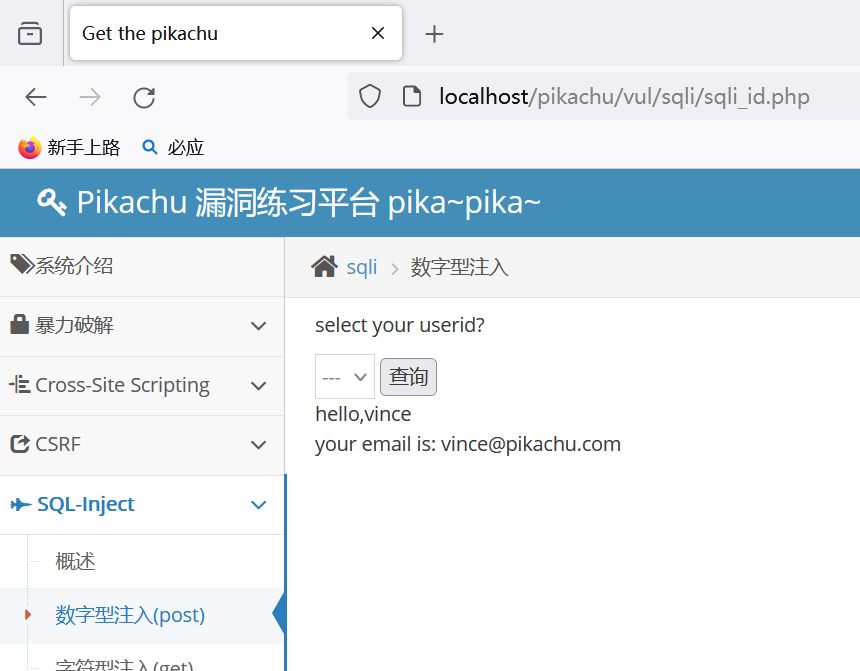

数字型注入(post)

随意点击一个数字1,点击查询,会出现如下结果:

url中没有传参,提交方式为post。(这个还需要我再深入理解,待我看完《图解HTTP》)

这里我主要记录一下怎么用Burp Suite抓包,来解决这个问题

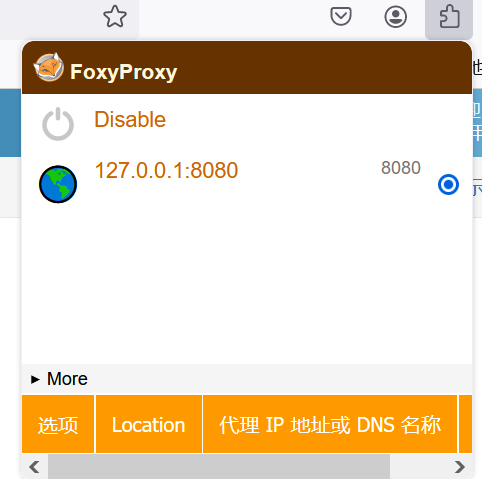

① 首先打开火狐的代理

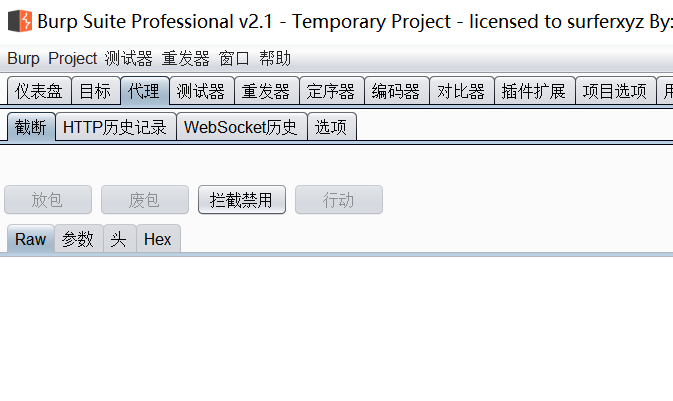

② 打开burp的拦截

注意下面这个状态是拦截禁用:

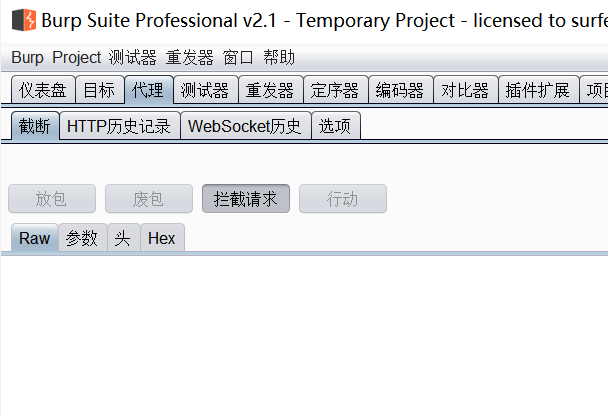

这个状态是拦截请求开启:

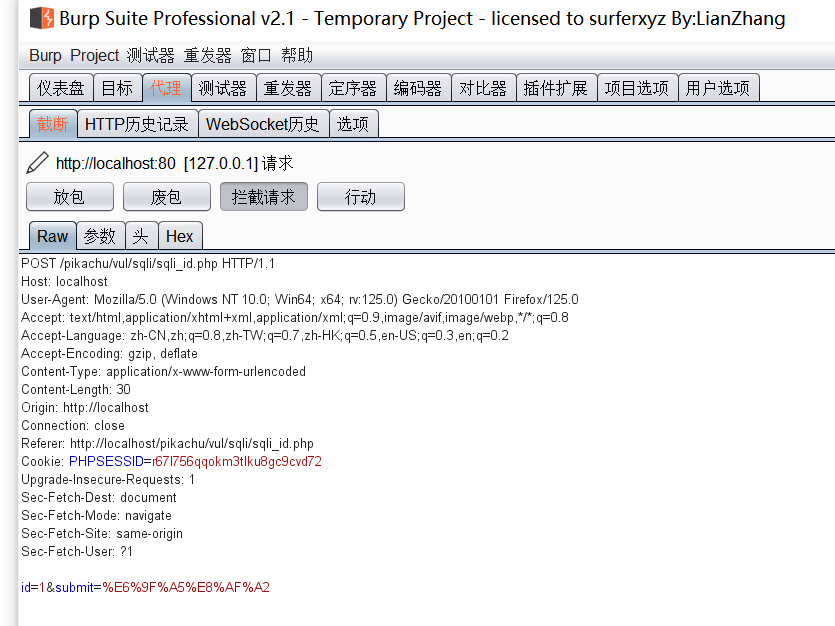

③ 然后再点击数字1,进行查询,这是burp就会自动进行抓包了

下面就说明抓包成功:

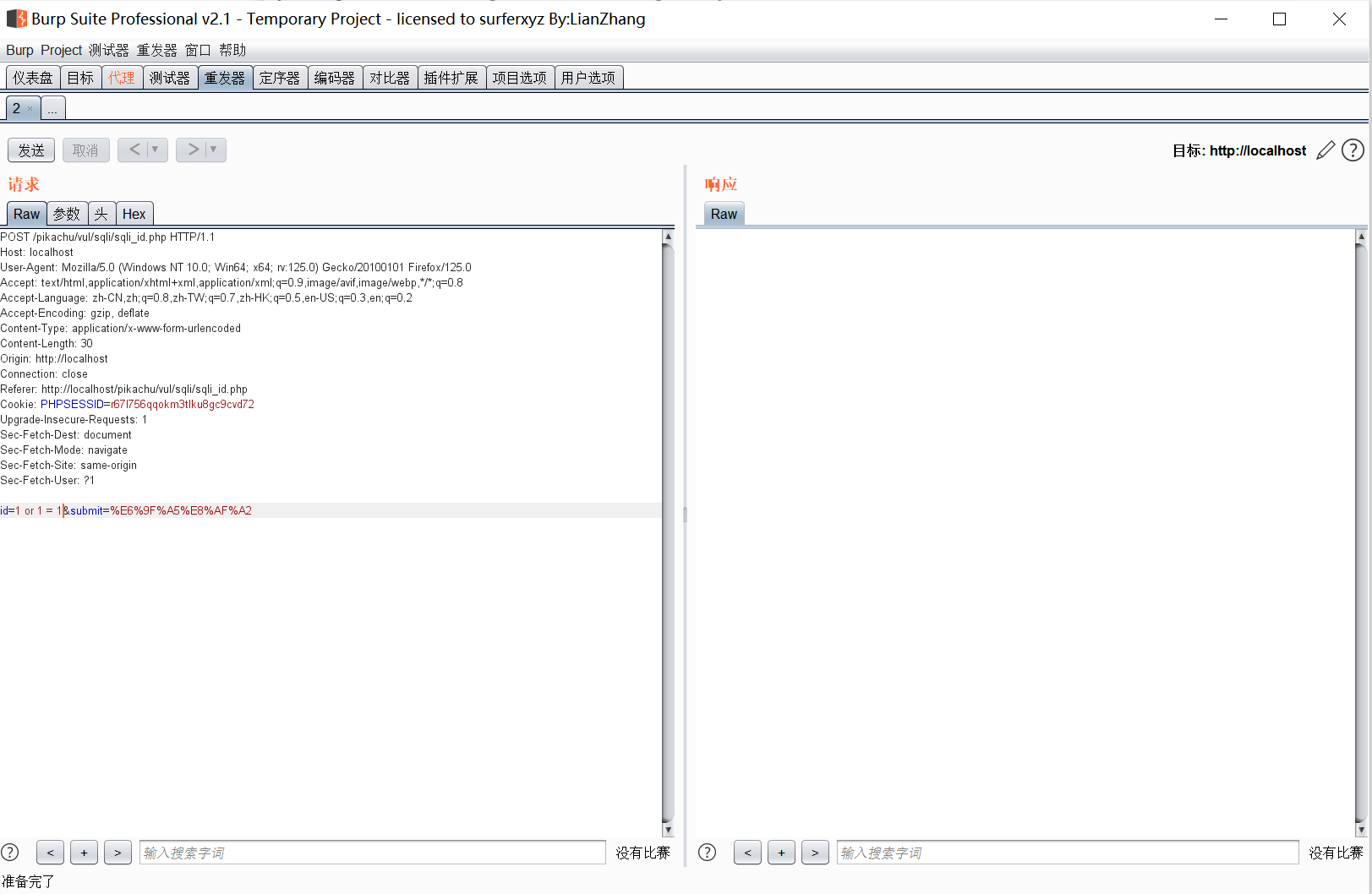

④ 全选,然后右键选择发送到Repeater(重发器),构造payload,然后点击发送。

1 | |

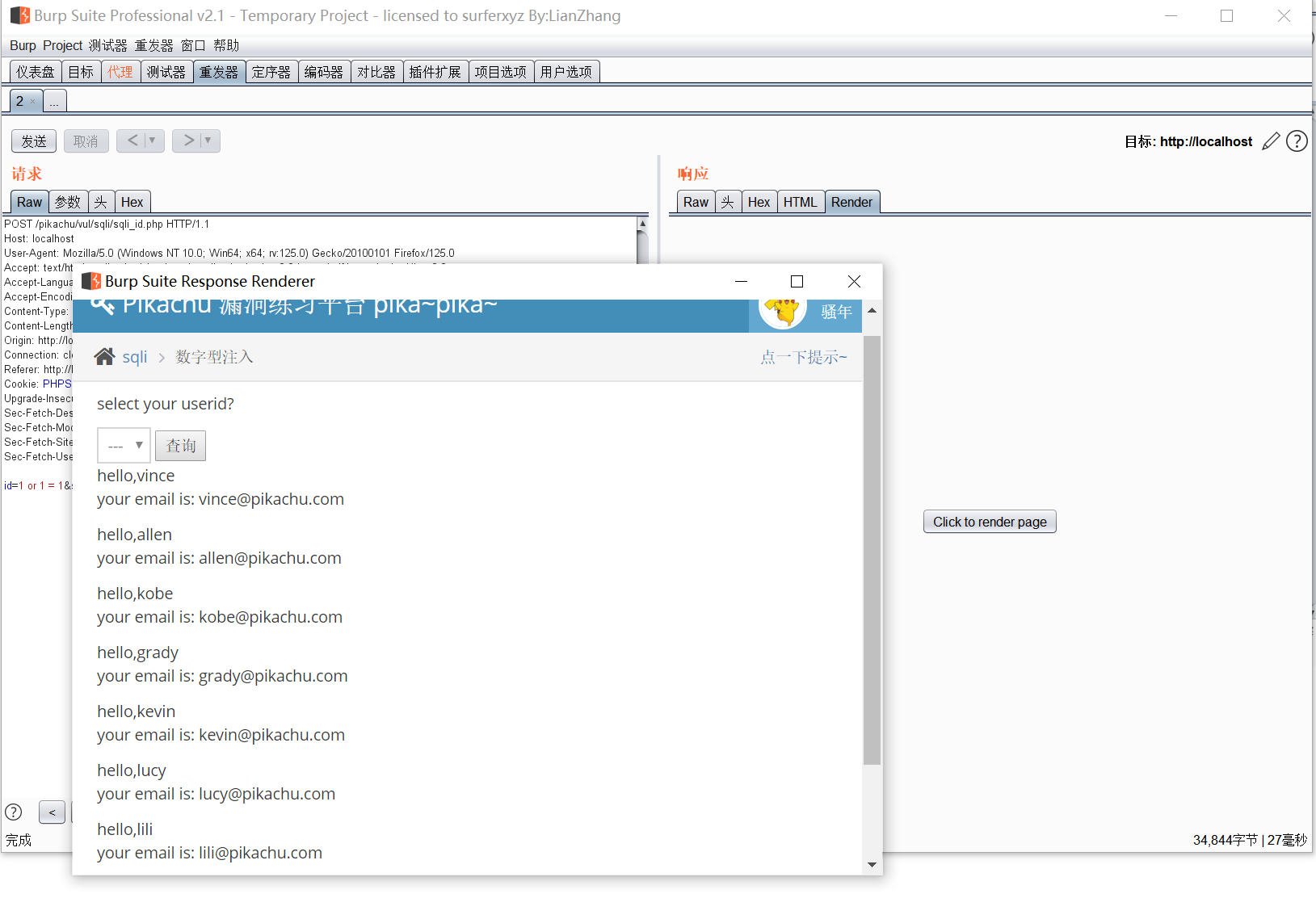

1=1永远为true,所以将会遍历出所有用户的邮箱。

点击Render,发现查询出了所有用户的邮箱。

这就是用burp完成一个简单的SQL注入的过程,第一次还是遇到了一点问题的,所以记录一下

😴😴不过这里好像有些过于简单了,我看别的师傅查询所以内容的过程会更复杂一点

SQL注入各种靶场训练

http://viper2383.github.io/2024/05/06/SQL注入靶场/